Jednou z forem takzvaných neviditelných nebo hybridních válek je i ta, kterou jsme si zvykli nazývat válkou kybernetickou. Prostor sítí se stal bitevním polem, v němž jsme vojáky na šachovnici vlastně všichni. Manipulace byla sice součástí válečných konfliktů odjakživa, ale nyní se její možnosti významně rozšířily.

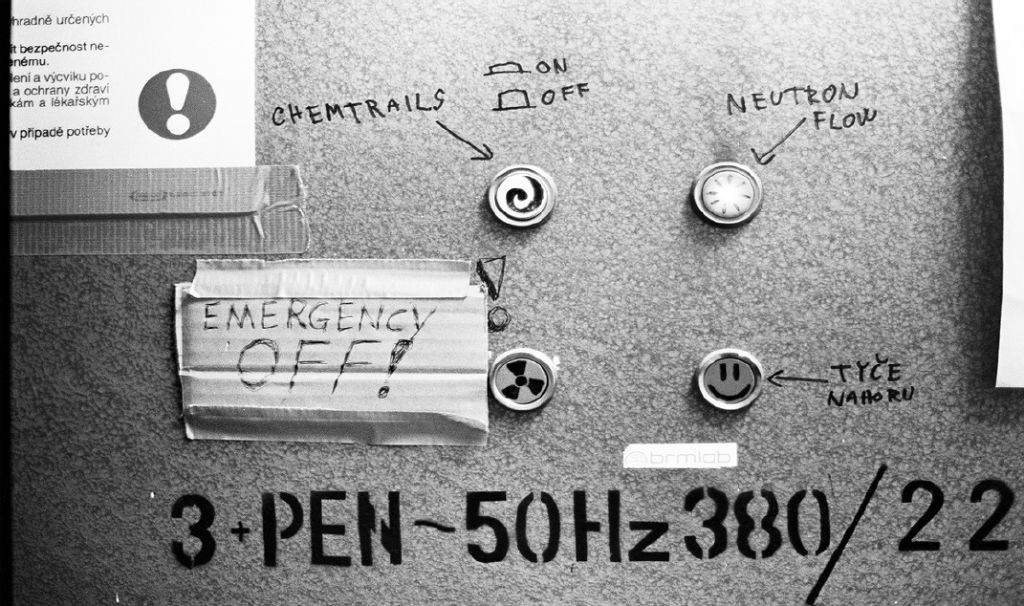

Každá technologie má potenciál stát se zbraní. Foto Honza Šípek

Dějiny lidstva jsou dějinami válek a každá technologie má v sobě potenciál stát se v nich zbraní. Samotné počátky výpočetní techniky jsou s válčením nerozlučně spjaté: vzpomeňme Enigmu, německý elektromechanický šifrovací stroj využívaný za druhé světové války, The Bombe, dešifrující zařízení druhé strany konfliktu, či ENIAC, první elektronkový počítač, navržený primárně pro výpočty balistických tabulek pro dělostřelectvo či elektromechanické počítače pro řízení děl na bitevních lodích.

Kybernetická válka, špatně definovaný, ale o to více „sexy“ pojem, zahrnuje mimo jiné aspekty války informační, propagandy, špionáže, infiltrace a sabotáže, signální a elektronické operace. Součástí boje je odjakživa snaha vnutit protivníkovi svoji vůli – a součástí balíčku, kterou současné technologie poskytují, je i zranitelnost plynoucí z toho, že si lze na nich vytvořit závislost.

Komunikace a propaganda

Není nic snazšího než podstrčit protivníkovi falešné důkazy. Zimmermannův telegram, zachycený a dekódovaný britskou špionáží a zveřejněný americkým tiskem, byl s úspěchem použit k mobilizaci podpory občanů pro vstup USA do první světové války poté, co zvolili Wodroowa Wilsona na základě předvolebních slibů, že válčit nebude. Zveřejnění e-mailů amerických demokratů na Wikileaks, které přispělo ke zvolení Donalda Trumpa prezidentem a za nímž zjevně stáli ruští hackeři, je jen ozvěnou téhož. Falešné zprávy z bojiště se posílaly již v dobách prvních telegrafů během americké občanské války. Operace Mincemeat na Němce nastražila „uniklá“ data o chystané invazi, pochopitelně jinam než do Normandie. O něco dříve, ještě před druhou světovou válkou, byla podobně přiživována Stalinova paranoia, aby předešel „chystanému převratu“ a nechal povraždit své vlastní armádní velení. Phishing, e-mail od „naší banky“ požadující zadání hesla k účtu, je dnešní civilní varianta stejné praktiky.

Jednou z technik cíleného PR je infiltrace sociálního okolí decisionmakera, kterému se pak dají lépe podsouvat myšlenky či data. Strategicky načasované úniky informací do médií fungují podobně, jen pokrývají celá území. Využitelná je i organizace skupin lidí do „názorových bublin“ – s algoritmy sociálních sítí, které nám doporučují obsah na základě našich názorů, se dnes pracuje čím dál efektivněji. Ovlivnění toku informací je první typ vedení kyberválky – měkčí, měníme-li názory populace, tvrdší, vede-li k přímé destrukci. Tichou variantou je „pouhá“ špionáž. Není principiální rozdíl mezi praktikami StB (otvírání dopisů nad párou) a NSA (odposlouchávání přes optický kabel). „Co“ zůstává, „proč“ také, mění se jen „jak“.

Kyberfyzické systémy

Řídicí systémy od elektrárny po kávovar jsou dnes prošpikovány elektronikou. Umíme-li ji ovlivnit, máme pod kontrolou fyzický systém na ni napojený. Elektrárnu není nutno vybombardovat, můžeme-li na dálku stisknout ty správné spínače a odstavit ji od sítě. Lze napáchat i daleko trvalejší škody. Rychlým a dostatečně často opakovaným mžikovým odpojením generátoru od sítě se do jeho mechaniky dají vnutit rázy, které po krátké chvíli zničí ložiska. Příkladem je operace Aurora a demonstraci takového útoku na dvacetisedmitunový generátor lze najít na YouTube pod názvem „Idaho National Laboratory – Operation Aurora“. Zablokujeme-li ochranné odpínače, můžeme zaseklý generátor ponechat připojený a úplně jej spálit.

Asi hodinový výpadek proudu v části Kyjeva v prosinci 2016 byl způsoben cíleným kyberútokem na rozvodnu. Rok předtím na Ukrajině došlo k podobnému, byť méně sofistikovanému útoku. Oba se připisují Rusku. Tisíce dalších se do novin nedostanou.

Funkci kontrolérů a čidel dnes plní počítače. Jsme-li schopni vyměnit jejich software či převzít kontrolu nad jejich firmware updatem, máme plnou moc nad jejich funkcí. Software v řízení relé může v námi zvolených situacích odmítnout sepnout, či naopak sepnout bez příkazu. Software v kontroléru, mozku systému zpracovávajícím údaje ze senzorů, dává celou paletu možností. Nebo můžeme napadnout konzoli operátora, simulovat jeho příkazy, ukazovat mu, co chceme, aby viděl namísto reality. Obecný název pro takové řídicí systémy je SCADA (Supervisory Control and Data Acquisition).

Systém nemusí být ani připojen k síti, sabotáž může čekat v jeho softwaru jako takzvaná logická bomba. Snowdenovy úniky ukázaly i využívání fyzických modifikací routerů, kabelů a jiných komponent vkládáním backdoorů nebo malých vysílačů. Router se snadno může stát nástrojem protivníka, ať už je značky Cisco nebo Huawei. Metoda se nazývá „supply chain attack“ a nevyžaduje spolupráci výrobce zařízení, stačí zásilku na chvíli odchytit kdekoli na cestě.

Přes hardware se dá software propašovat i do systémů od internetu úplně odpojených. Stačí do některého z počítačů v síti zasunout USB disk nebo do sítě připojit infikovaný laptop. Lze také podstrčit náhradní klávesnici s upraveným kontrolérem, který ji v nestřeženém okamžiku na chvíli promění v USB disk. Dobře známým příkladem takového útoku je Stuxnet, slavný sabotážní červ cíleně napsaný na míru íránského jaderného komplexu Natanz – nejspíše spojenými silami Američanů a Izraelců. Obohacování uranu je typicky prováděno ultracentrifugami, které vyžadují přesné řízení motorů. Komplex využíval specifický typ kontrolérů Siemens. Červ měl mnoho funkcí; kromě komunikace s „páníčkem“ a opatrného šíření prohlížel napadenou síť, detekoval přítomnost daných kontrolérů v konfiguraci, a byla-li tato podmínka splněna, nahrál do nich alternativní firmware. Kontrolérem řízený motor pak občas zpomalil nebo zrychlil, zatímco kontrolér celou dobu posílal fiktivní data, že je vše úplně v pořádku. Výsledkem jsou v napadené instalaci série podivně vypadajících selhání a ztrát účinnosti, které technici nejsou schopni odhalit ani po letech.

Zařízení se dá vypnout z provozu i bez ovlivnění jeho fyzických systémů. Stačí vyřadit počítače, na kterých se zpracovává kritická administrativa, a tím znepřístupnit potřebná data. Taková neplánovaná odstávka může být dost drahá, v případě nedostatečných záloh dat pak nemůžeme ani reinstalovat a začít znovu. Tendencí podceňovat zálohy a zabezpečení využívají červi ze skupiny ransomware. Data v napadeném počítači či síti jsou zašifrována, oběti je nabídnut klíč pro jejich získání za příslušnou cenu (obvykle v bitcoinech). V naprosté většině případů není útok cílený na určitou oběť – červi se automaticky šíří a vyhledávají zranitelné systémy. Oběťmi však bývají typicky nemocnice – jejich provoz je na počítačích kriticky závislý –, podfinancovaná IT oddělení, neznalí uživatelé. Nedávno se obětí stala benešovská nemocnice, stejným způsobem byly přerušeny i těžební operace OKD.

I jinak nezranitelný systém se dá vyřadit pouhým přetížením. Velmi běžná třída útoků je DOS, (Denial of Service) a DDOS, jeho distribuovaná varianta. Cílový systém se typicky zahltí požadavky nebo i jen nesmyslnou komunikační aktivitou. Botnety, populace počítačů napadených červy a poslouchajících příkazy, jsou pak populární zbraní, dostupnou k pronájmu za mírné ceny na darknetu. Běžné jsou vyděračské útoky odstavující on-line kasina.

Cílem může být i státní infrastruktura. Roku 2007 estonští politici, hrající na tamní rusofobní notu, nechali přesunout staré válečné hroby a bronzovou sochu vojáka z Tallinnu. Odpovědí byla nejen uražená diplomatická nóta a naštvaná ruská menšina, ale i série kyberútoků na servery státních institucí, bank a médií. Jedna z nejmodernizovanějších státních správ si ochutnala odvrácenou stranu závislosti na technologii. DDOS serverů gruzínských novin a státní správy byl použit jako součást útoku na Osetii v létě roku 2008. V roce 2014 napadli hackeři firmu Sony. Útok se připisuje Severokorejcům, mělo jít o odvetu za film The Interview, zesměšňující jejich milovaného vůdce.

Nejen mezistátními konflikty živ je útočník. Poté, co americké banky odmítly přeposílat finanční dary pro Wikileaks, dostaly zaslouženou odvetu v podobě crowdsourcovaného útoku manuálním nástrojem LOIC (Low Orbit Ion Cannon). Tuto metodu její příznivci považují za formu protestu –virtuální sit-in.

Těžký život obránce

Najít pachatele kybernetického útoku může být složité. Forenzní analýza není vždy plně průkazná, data se dají přeposílat přes různé cizí stroje. Dobrý protivník dokáže takové stopy nejen skrýt, ale i padělat. A zatímco útočníkovi stačí najít jednu zranitelnost, obránce je musí eliminovat všechny. Existují ale některé obecné strategie. Pro běžné uživatele je nejdůležitější nepodceňovat bezpečnostní aktualizace – zejména u browseru: nemít zbytečně zapnutá bezdrátová rozhraní a připojení zvenčí, neotvírat bezhlavě každou přílohu a nevěřit všemu, co přijde do mailu, pokud možno se vyhýbat zařízením se zbytečnou závislostí na cloudu a serverech třetích stran. Doporučuje se taktéž mít alespoň nějaké ponětí o technologiích a jejich vlastnostech a limitech. Dobrá hesla by měla být samozřejmostí.

Pro architekty systémů se mimo jiné doporučuje vyhýbat se zbytečné komplexitě a vzájemným závislostem, a kde je to možné, dělit větší systém na menší kousky – kompartmentalizovat. Protivník se pak sice může dostat do děravé chytré lednice, ale z té už nemůže do vnitřní podnikové nebo domácí sítě. Je také třeba zohlednit možnost výpadků – vysazení internetu by nemělo vyřadit činnost domácího termostatu nebo „chytrého zámku“ – a vyhýbat se nebezpečí kaskádového selhání, kdy výpadek jednoho systému vede k výpadku dalších: takové „křehké“ chování je vítanou příležitostí pro útočníka a vytváří prostor i pro obyčejnou smůlu.

Snad nejdůležitější ze všeho je diverzifikace a zálohování. Velkou chybou je spoléhat se na jedinou metodu, zařízení nebo systém. Cokoli může selhat – protivník tomu ale může napomoct.

Autor je hacker.